- 배송료택배 4,000원, 도서/산간 1,000원

- 판매자

- 출고예상일통상 48시간 이내

- [중고] 안드로이드 모바일 악성코드와 모의 해킹 진단

- 17,900원 (정가대비 55% 할인) [중고-최상]

- US, 해외배송불가, 판매자 직접배송

- 중고샵 회원간 판매상품은 판매자가 직접 등록/판매하는 오픈마켓 상품으로, 중개 시스템만 제공하는 알라딘에서는 상품과 내용에 대해 일체 책임지지 않습니다.

| 새책 | eBook | 알라딘 직접배송 중고 | 이 광활한 우주점 (2) | 판매자 중고 (31) |

| 36,000원 | 출간알림 신청 | - | 18,500원 | 3,800원 |

책 정보

· ISBN : 9788960775640

· 쪽수 : 532쪽

· 출판일 : 2014-05-29

책 소개

목차

1장 안드로이드의 기본 개념

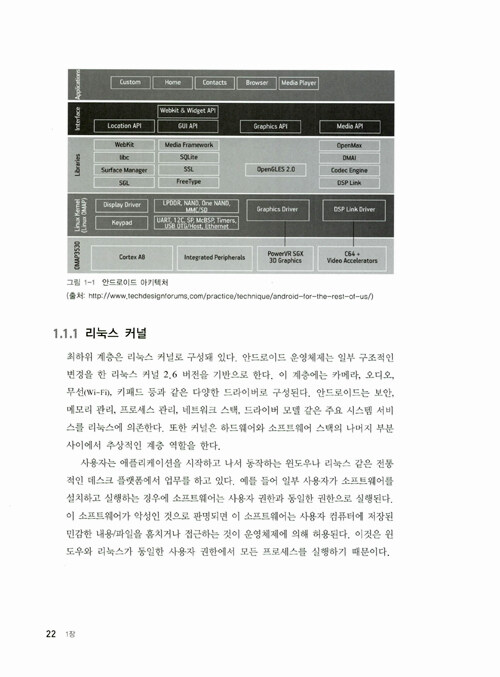

1.1 안드로이드 아키텍처

___1.1.1 리눅스 커널

___1.1.2 라이브러리

___1.1.3 안드로이드 런타임

___1.1.4 애플리케이션과 프레임워크

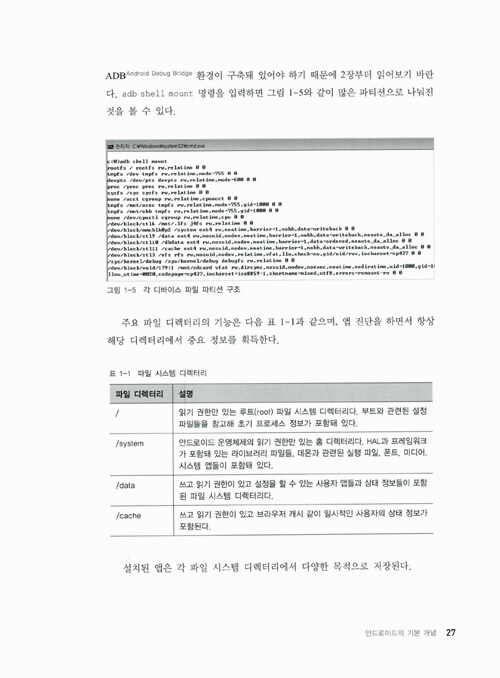

___1.1.5 디바이스 파일 디렉터리 구조

1.2 안드로이드 필수 구성 요소

___1.2.1 액티비티

___1.2.2 서비스

___1.2.3 콘텐트 프로파이더

1.3 안드로이드 앱의 기본 구조

1.4 정리

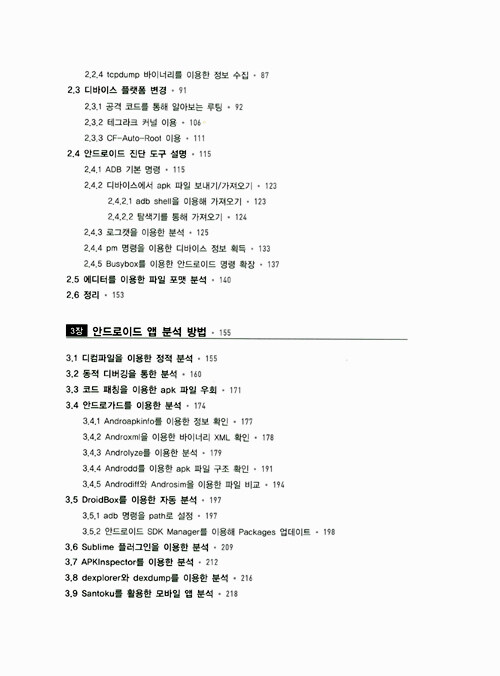

2장 안드로이드 앱 진단 환경

2.1 안드로이드 환경 구축

___2.1.1 안드로이드 SDK설치

___2.1.2 ADK 설치

___2.1.3 안드로이드 개발 환경 테스트

___2.1.4 리눅스에 안드로이드 환경 구축

2.2 패킷 분석 점검 환경 구축

___2.2.1 무선 공유기(무선AP)를 이용한 정보 수집

___2.2.2 USB 타입 지원 AP(게이트웨이 지원)를 이용한 정보 수집

___2.2.3 애드혹 설정을 이용한 정보 수집

___2.2.4 tcpdump 바이너리를 이용한 정보 수집

2.3 디바이스 플랫폼 변경

___2.3.1 공격 코드를 통해 알아보는 루팅

___2.3.2 테그라크 커널 이용

___2.3.3 CF-Auto-Root 이용

2.4 안드로이드 진단 도구 설명

___2.4.1 ADB 기본 명령

___2.4.2 디바이스에서 apk 파일 보내기/가져오기

______2.4.2.1 adb shell을 이용해 가져오기

______2.4.2.2 탐색기를 통해 가져오기

___2.4.3 로그캣을 이용한 분석

______2.4.4 pm 명령을 이용한 디바이스 정보 획득

______2.4.5 Busybox를 이용한 안드로이드 명령 확장

2.5 에디터를 이용한 파일 포맷 분석

2.6 정리

3장 안드로이드 앱 분석 방법

3.1 디컴파일을 이용한 정적 분석

3.2 동적 디버깅을 통한 분석

3.3 코드 패칭을 이용한 apk 파일 우회

3.4 안드로가드를 이용한 분석

___3.4.1 Androapkinfo를 이용한 정보 확인

___3.4.2 Androxml을 이용한 바이너리 XML 확인

___3.4.3 Androlyze를 이용한 분석

___3.4.4 Androdd를 이용한 apk 파일 구조 확인

___3.4.5 Androdiff와 Androsim을 이용한 파일 비교

3.5 DroidBox를 이용한 자동 분석

___3.5.1 adb 명령을 path로 설정

___3.5.2 안드로이드 SDK Manager를 이용해 Packages 업데이트

3.6 Sublime 플러그인을 이용한 분석

3.7 APKInspector를 이용한 분석

3.8 dexplorer와 dexdump를 이용한 분석

3.9 Santoku를 활용한 모바일 앱 분석

___3.9.1 산토쿠 진단 도구

___3.9.2 산토쿠 실행과 설치 방법

___3.9.3 산토쿠에서 모바일 앱 리버싱

3.10 정리

4장 악성코드 분석

4.1 온라인 분석 서비스 활용

___4.1.1 Anubis를 이용한 악성 앱 분석

___4.1.2 바이러스토탈 서비스를 이용한 악성 앱 분석

___4.1.3 바이러스토탈 앱을 이용한 진단

___4.1.4 andrototal을 이용한 진단

___4.1.5 apkscan 앱을 이용한 진단

___4.1.6 Dexter를 이용한 진단

___4.1.7 APK Analyzer를 이용한 진단

4.2 악성코드 앱 수동 분석

___4.2.1 smartbilling.apk 악성코드 분석(디바이스 정보 획득)

___4.2.2 alayac.apk 악성코드 분석(백신 앱 변조)

___4.2.3 miracle.apk 악성코드 분석(디바이스 정보 전송)

___4.2.4 phone.apk 악성코드 분석(금융 앱 변조)

___4.2.5 apk-locker를 이용한 사례

4.3 악성코드 위협 사용자 대응

___4.3.1 의심스러운 URL 클릭과 다운로드 금지

______4.3.1.1 스미싱 차단 앱 설치

___4.3.2 모바일 백신 설치와 최신 업데이트 유지

___4.3.3 불필요한 무선 인터페이스 사용 중지

___4.3.4 플랫폼 구조 임의 변경 금지

___4.3.5 삼성 녹스(SE Android 기반) 이용한 보안

4.4 정리

5장 안드로이드 모바일 서비스 진단

5.1 가상 취약점 진단 테스트 환경 구성

5.2 OWASP TOP 10 기준 모바일 보안 위협

5.3 안전하지 않은 데이터 저장

___5.3.1 가상 애플리케이션 실습

___5.3.2 /data/data/ 디렉터리 확인

___5.3.3 대응 방안

5.4 취약한 서버 측 제어

___5.4.1 가상 애플리케이션 실습

5.5 취약한 암호 사용

5.6 불충분한 전송 계층 보호(비암호화 통신)

___5.6.1 SSL/TLS을 이용한 암호화

5.7 소스코드 내의 정보 노출

5.8 중요한 정보 노출

___5.8.1 메모리 내의 중요 정보 노출

___5.8.2 가상 애플리케이션 실습

5.9 로그 정보 노출

5.10 웹 서비스 취약점 항목 진단

5.11 앱 대응 방안: 소스코드 난독화

___5.11.1 프로가드

___5.11.2 프로가드에서 키 생성

___5.11.3 프로가드 설정

___5.11.4 프로가드로 생성된 파일 설명

___5.11.5 프로가드의 결과물

5.12 정리

6장 안드로이드 진단 도구 활용

6.1 PacketShark: 네트워크 패킷 캡처 앱

6.2 Drozer 모바일 진단 프레임워크

6.3 ASEF - 모바일 취약점 도구

___6.3.1 apk 파일 설치를 통한 점검

6.3.2 디바이스 apk 파일 점검

6.4 Droidsheep: 웹 세션 하이재킹 도구

6.5 dSploit: 네트워크 진단 도구

___6.5.1 포트 스캔 작업

___6.5.2 정보 획득

___6.5.3 로그인 체크

___6.5.4 중간자 정보 획득(MITM) 공격

6.6 AFLogical: 모바일 포렌식 도구

6.7 정리

7장 안드로이드 해킹대회 앱 문제 풀이

7.1 안드로이드 앱 문제 1

___7.1.1 문제 제시와 의도

___7.1.2 문제 풀이

7.2 안드로이드 앱 문제 2

___7.2.1 문제 제시와 의도

___7.2.2 문제 풀이

7.3 안드로이드 앱 문제 3

___7.3.1 문제 제시와 의도

___7.3.2 문제 풀이

7.4 안드로이드 앱 문제 4

7.5 정리

- 구매만족도 90.0%

- 최근 6개월, 10개 평가

- 평균 출고일 3일 이내

![[중고] 안드로이드 모바일 악성코드와 모의 해킹 진단](https://image.aladin.co.kr/product/4111/34/cover500/8960775649_1.jpg)